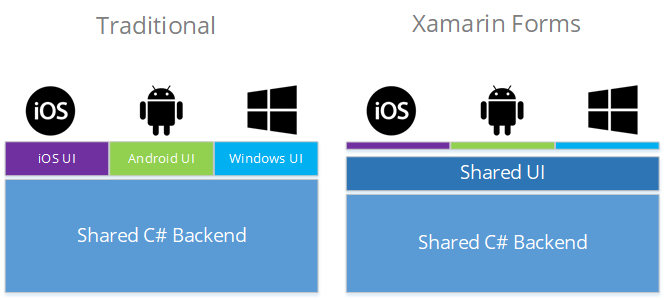

Cómo hacer tu propia app Xamarin Forms para consulta y monitorización de vCenter

En esta entrada os voy a hablar sobre cómo hacer una App para consulta y monitorización de nuestra infraestructura virtual a través de la API de vCenter.

(más…)Reconocimiento de códigos de barras en tiempo real con OpenCV y PyZbar.

Siguiendo con la programación en Python, hoy os traigo un código muy sencillito que puede servir de base para otros proyectos más interesantes.

Simplemente es una muestra de cómo podemos aprovechar la potencia de OpenCV para tratar los vídeos frame a frame para poder aplicar a dichas imágenes individuales otras librerias y tratamientos.

(más…)